Warum weder Firewall noch ISO 27000 Datenschutz gewährleisten können

Das Standard Datenschutz Modell(vgl.: SDM) spricht von sechs Schadens Szenarien. Diese leiten sich vor allem aus den Erwägungsgründen und in weiterer Folge aus der Datenschutz Grundverordnung(vgl.: DSGVO) ab. Bei der Betrachtung der sechs Szenarien muss sofort auffallen, dass diese thematisch weitreichender sind. Die Fragestellung aus dem Datenschutz an sich, erfolgt aus einem anderen Blickwinkel im Gegensatz zu dem aus dem Bereich der Informationssicherheit.

Fragestellungen der Datensicherheit

- Unrechtmäßige Datenverarbeitung

- Beeinträchtigungen für informationelle Selbstbestimmung

- Beeinträchtigungen des Ansehens und der Reputation des / der Betroffenen

- Beeinträchtigungen der persönlichen Unversehrtheit des / der Betroffenen

- Finanzielle Auswirkungen für den / die Betroffenen

- Auswirkungen auf nicht unmittelbar Betroffene

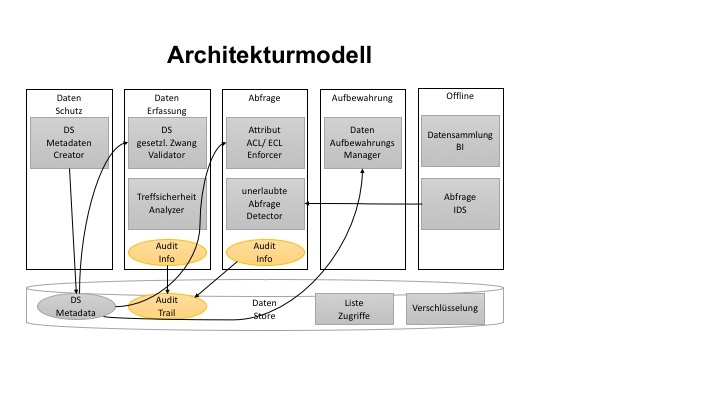

Das erste Szenario, die unrechtmäßige Verarbeitung, läßt sich abbilden über Bestimmung, Erfüllung und Kommunikation des Zwecks der Verarbeitung, wie auch die Einwilligung durch den Betroffenen. (Anm.: Natürlich gibt es auch sehr wahrscheinlich schützenswerte Interessen, die einer expliziten Einwilligung nicht bedürfen). Sollte beides nicht vorliegen, dann handelt es sich um eine unrechtmäßige Datenverarbeitung. Abbilden kann man das zum Beispiel über das Führen und Filtern mit diesen Meta Informationen in Bezug der betroffenen Datenverarbeitung. Entwurfsbeispiele gibt es hierzu schon einige. Vor allem webationale Anbieter von Datenbanksystemen haben hierzu Lösungen. Lösungen bedingen aber immer, dass sie entsprechend angepasst werden müssen. Anbei ein eigenes Entwurfsmodell einer Datenbankarchitektur für Datenschutz orientierte Datenhaltung und -verarbeitung.

Das zweite Szenario, die Beeinträchtigung für informationelle Selbstbestimmung, bezieht sich auf die Preisgabe und Verwendung von personenbezogenen Daten. Hier wird die Sache schon etwas umfangreicher, auch wenn man versucht es auf Informationsfluss und Änderung der Grundlagen zusammenzufassen. Änderungen der Grundlagen beziehen sich hier auf den Zweck, wie zum Beispiel bei einer Änderungsanforderung vorkommen kann. Eine Änderungsanforderung, die eine funktionale Erweiterung oder Änderung der Informationsverarbeitung nach sich zieht, sollte sich auch möglicherweise in der Darstellung der Umsetzung im Zweck widerspiegeln. Vor allem dann, wenn Prozesse und Prozessziele verändert werden ist es sehr wahrscheinlich, dass der Zweck der ursprünglichen Beschreibung nicht mehr gegeben ist.

Bei dieser Grafik handelt es sich um einen Attack Tree anhand des oben beschriebenen zweiten Szenarios. Der gesamte rechte Ast unter N_2 ist außerhalb der Sphäre der betrieblichen Sicherheit und vor allem der Informationssicherheit. Der linke Ast unter N_1 ist mit technischen, oder organisatorischen Maßnahmen nur zum Teil beherrschbar. Vor allem in der Form, dass Kommunikation unterbunden, oder zumindest gefiltert wird. Das an sich wirft aber auch wieder neue Fragen auf in Bezug auf Integrität der Information. (vgl.: Stichwort Briefgeheimnis et al.)

Um es abzukürzen, jedes weitere aufgeführte Szenario kann auch nicht mit technischen Maßnahmen in den Griff bekommen werden, wie die beiden ersten. Zumindest nicht alleine, sondern vor allem nur in Kombination mit entsprechenden organisatorischen Maßnahmen. Hier setzt auch der Hauptkritikpunkt an. Eine Norm, wie die ISO 27000 setzt in einem Unternehmen Agenden aus der Sicht des Betriebes um. Vor allem sind hier die Unterstützungsprozesse der Organisation betroffen. Das heisst aber auch, dass die Grundlage der ISO 27000 – das schützenswerte Objekt – das Unternehmen, die Organisation selbst ist. Im Rahmen der Risikobetrachtung nach ISO 27000 in Bezug auf Datensicherheit geht von der Organisation selbst kein Risiko aus, weil sie ja schützenswert an sich ist. Die eigenen Mitarbeiter der Organisation werden aber sehr wohl als eigenes Risikopotential gesehen.

Im Gegensatz dazu steht der Datenschutz, der die Organisation selbst auch als Risikopotential sieht. Die Konsequenz ist, dass mit einem von der Organisation von innen heraus getriebenen Sicherheitsmanagement, am Ziel vorbei gearbeitet wird. Der Grund liegt in dem nach aussen gewandten Blick bei der Betrachtung der Risiken. Wie schon an anderer Stelle geschrieben, bekommt der Ausdruck Betriebsblindheit eine eigene Konnotation. Datensicherheit, wie in einer ISO 27000 gefordert, greift nicht weit genug, weil sie den Zweck, der aber unerläßlich ist, nicht überprüft. Das ist auch richtig so, weil der Zweck einer Datenverarbeitung in einer Organisation ganz woanders erkannt, geplant und umgesetzt wird.

Meine Erkenntnis ist, dass Datenschutz mit Maßnahmen aus der Datensicherheit zwar unterstützt werden können, aber es für einen umfassenden und effektiven Datenschutz mehr bedarf. Vor allem ist Datenschutz als Querschnitts Materie in der ganzen Organisation umzusetzen. Hier ist eine Norm wahrscheinlich sogar eher hinderlich, weil zwar die gesamte Organisation die Konsequenzen der Umsetzung erfährt, aber die eigentliche Normierung und Zertifizierung alleine auf die ausführende Organistationseinheit abstellt.