Auch wenn man es nicht bemerkt, heisst es nicht, dass nichts passiert. Mit Hilfe von Maltrail lässt sich schnell ein Überblick gewinnen. Die Funktionsweise, wie die Aufbereitung der Daten erfolgt ist dort nachzulesen. Eine Installation beider Rollen – Server und Sensor – ist problemlos auf einem Raspberry Pi 4 möglich. Der Raspberry Pi greift in diesem Fall die Daten von einem Switch auf einem gespiegelten Serviceanschluss ab. Die Aufbereitung der Daten erfolgt am Client im Browser.

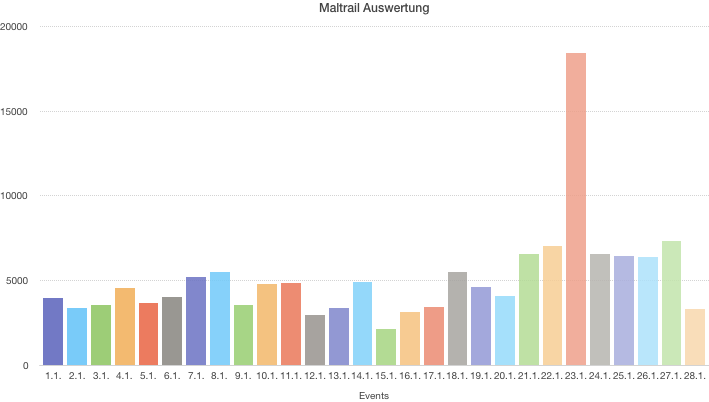

Die folgende Grafik zeigt die Anzahl der Verbindungsversuche auf eine öffentliche IP Adresse eines privaten Anschlusses mit geringer Bandbreite im Zeitraum vom 1. Jänner bis 28. Jänner diesen Jahres. Es handelt sich dabei um Scans, Log-in Versuche und ähnliches von aussen auf diesen Anschluss. Alle anderen privaten Anschlüssen dieses Providers im selben Segment zumindest sind ebenso betroffen. (Anm.: wahrscheinlich sind noch weit mehr betroffen, da dieser Provider ein sogenanntes „mashed network“ betreibt und einzelne Segmente gar nicht in der Form vorhanden sind.) Die Spitze wurde am 23.1.2020 mit 18.455 Zugriffen erreicht. Der Durchschnitt – arithmetisches Mittel – liegt bei 5.112 Zugriffen.

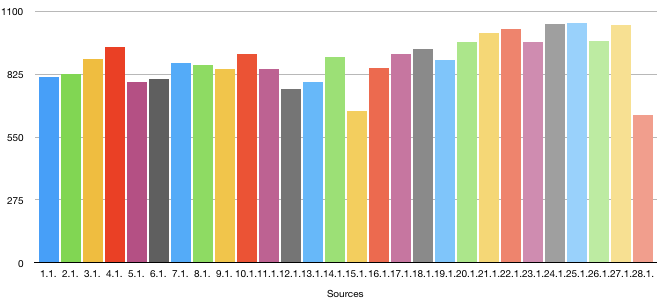

Die zweite Grafik zeigt die Anzahl der Quellen, IP Adressen, von denen der Zugriff aus erfolgt ist im selben Zeitraum. Mit 966 verschiedenen Quellen ist die Abweichung zum Durchschnitt von 887 bei weitem nicht so groß wie bei den Zugriffsadressen.

Welche Absicht hinter diesen massenhaften Zugriffsversuchen liegt kann verschiedene Gründe haben. Aber das ist ein anderes Thema warum und wieso das geschieht. Auf alle Fälle kostet es Zeit und Ressourcen – beides kann mit einem Geldwert bemessen werden – und erfolgt in der Regel mit einem Ziel und einer Absicht. Ziel und Absicht muss gar nicht greifbar und erkennbar sein für den einzelnen. Rechnen, auszahlen, muss es sich aber sehr wohl für den, der es macht.

Auch wenn man selber glaubt nichts zu verbergen zu haben, so ist man für einen Dritten dennoch interessant. Dazu empfehle ich einen Blick zum Beispiel auf das Piratenwiki zu werfen – natürlich mit der entsprechenden kritischen Würdigung der vorgebrachten Argumente.