Im zweiten Teil werden Maßnahmen beschrieben, um die Sicherheit im Home Office auf ein angemessenes Niveau zu bringen. Es wird nur die Umsetzung in Form von Infrastruktur beschrieben. Organisatorische Maßnahmen, um private von beruflichen Daten zu trennen sind hier nicht Inhalt. Nur so viel, mit welchem Speicher wird der Messengerdienst des Firmentelefon synchronisiert oder sogar gesichert? Plötzlich sind private Aufnahmen in der Firma, oder gescannte Firmendokumente in der privaten Cloudumgebung.

Ansatz

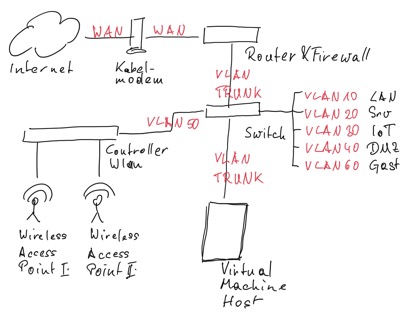

Welche Maßnahmen kann man nun setzen, um die eigene Home Office Umgebung sicherer zu gestalten? Gibt es ein Architekturkonzept, an dem man sich orientieren kann? Aufteilen des Netzwerks in funktionale Teilbereiche, die zumindest logisch voneinander getrennt sind ist die kurze Antwort – Schlagwort: Segmentierung. Je höher der Segmentierungsgrad ist, desto mehr Kosten für die Umsetzung sind zu erwarten. Kosten für zusätzliche Hardware, und Kosten in Form von zeitlichen Aufwand für die Konfiguration, Wartung und laufenden Betrieb. Fixpreis gibt es keinen dafür.

Hardware

- Internet Sevice Provider Kabelmodem

- Firewall:

- VLAN

- VLAN Trunking

- Multi WAN

- Open router firmware, wie zum Beispiel OpenWRT, BSD, Linux …

- Switch:

- Verwaltbar (aka managed)

- VLANs

- VLAN trunking (vgl.: 802.1q)

- PoE (zumindest 802.3at, besser 802.3bt – Leistungspezifikation für Strom)

- WLAN Access Point:

- Verwaltbar (aka managed)

- Mesh

Umsetzung:

Mit der Zeit sammelt sich nicht nur Erfahrung an, sondern auch viel Hardware. Ein anfänglicher Aufwand zur sauberen Umsetzung erleichtert und sichert vor allem den laufenden Betrieb im Home Office.

Internet Zugang

Das Kabelmodem meines Providers habe ich in den sogenannten Bridge Modus geschalten. Das geht nur, wenn es erstens der Provider und zweitens dessen Modem es zulässt und drittens IPv4 verwendet wird. Mit IPv6 hätten dann alle Geräte eine „echte“ Adresse und der Bridge Modus wäre somit obsolet. Im Bridge Modus werden alle IP Verbindungen vom Provider Modem an meinen Router transparent durchgereicht. Für meinen Router scheint es so, als würde er direkt an „das Internet“ angeschlossen sein. Gründe dafür gibt es einige, wie Kontrolle über die Filtermechanismen durch einen eigene Firewall, Vermeidung von mehrfacher Umsetzung – aka double natting, aber das sei nur am Rande erwähnt.

Internes Netz

Auf dem Router sind mehrer Virtual Local Area Networks (vgl.: VLANs) definiert. Der entsprechende Standard ist in 802.1q definiert. Eine kurze Einführung zur Arbeitsweise von VLANs kann hier nachgelesen werden. Mit der Verwendung von VLANs wird auf einem physischen Netz eine „Schicht“ draufgesetzt. In dieser Schicht werden logische Trennungen in einzelne Netzwerksegmente dargestellt. Die Verbindung mit einem Segment und die Verbindung zwischen den einzelnen Segmenten kann über Richtlinien und Regeln gesteuert werden. VLANs ermöglichen eine Vereinfachung, weil organisatorische Gruppen und Abläufe auf die Netzwerkseite abgebildet werden können. Eine logische Trennung ist wesentlich flexibler als eine physische Trennung. Zum Einsatz kommen bei mir derzeit sechs VLANs. Hinweis: Verwenden sie nicht VLAN ID 1 – diese ist als Standard(-administrations) ID am Switch meist intern bereits besetzt. Das könnte zu unerwarteten Ergebnissen führen. Meine Segmente, wie aus der Grafik ersichtlich, sind:

- LAN: Maschinen, die unter meiner Kontrolle sind.

- SRV: Dienste, Server, die auf internen virtuellen Maschinen laufen.

- IoT: Vor allem Home Automation Geräte, wie Schliessanlage, Beleuchtung und Klimatisierung, die Informationen preisgeben können. Von der Glühbirne mit Mirkofon bis hin zu anderen Wanzen ist ja alles möglich und vorhanden.

- DMZ: Dienste, Server, die von aussen erreichbar sind, wie zum Beispiel der Webserver dieser Seite.

- WLAN: Wifi Access Point Controller, die angeschlossenen Access Points und alle Wifi Clients sind in diesem Segment.

- Gast: Alle anderen dürfen hier rein. Hier ist auch der Platz für den Firmenlaptop, der via VPN in die Büroumgebung tunnelt.

Um dem ganzen noch die Krone aufzusetzen hat jedes VLAN Segment einen eigenen IP Adressenbereich und ein eigenes Gateway am Router definiert. Die Firewall Regeln stellen auf die einzelnen Segmente, als Zonen, und Regelbasis ab.

| Firewall Zone | VLAN ID | IP Gateway und Netzwerk | Firewall Regelsatz |

| WAN (Internet) | — | Vom Provider zugewiesen | NAT to all Service redirect to DMZ |

| LAN | 10 | 192.168.10.1/24 | Access all areas |

| SRV | 20 | 192.168.20.0/24 | – Access only WAN |

| IoT | 30 | 192.168.30.0/24 | – Access only WAN |

| DMZ | 40 | 192.168.40.0/24 | Access only WAN Access only from dedicated Hosts from LAN |

| WLAN | 50 | 192.168.50.1/24 | Access only WAN Access only from dedicated Hosts from LAN |

| Gast | 60 | 192.168.60.1/24 | – Access only WAN |

Wie schon weiter oben angemerkt kann man damit explizite Regeln zwischen den einzelnen Segmenten definieren. Das wäre ohne Einsatz von VLANs nur möglich, wenn jedes Segment seinen eigenen Router hätte und diese Router dann wiederum auf einem weiteren Router zusammenlaufen würden. Das heisst nicht nur mehr Kabel, sondern auch mehr Hardware, Fehlerquellen und Updateziele …

Die VLANs können auch weiter eingeschränkt werden in der Form der jeweils verfügbaren IP Adressen in den jeweiligen Segmenten. Das lässt sich über die verwendete Netzmaske und den DHCP Server umsetzen. Auf dem DHCP kann auch die Grösse des IP Adresspools definiert werden. DHCP ist die Abkürzung für Dynamic Host Configuration Protocol und ist in der RFC 2131 definiert. Auch eine Einschränkung der Anzahl möglicher interner IP Adresse ist ein zusätzliches Hindernis für einen Angreifer. Über einen DHCP können verschiedenste Konfigurationselemente definiert und weitergegeben werden. Von der Konfiguration, wie über das Netzwerk gestartet werden kann, welcher DNS Dienst zu verwenden ist, sind hier zum Beispiel im Einsatz.

Switch

Zuerst sollten alle VLANs auf dem Router definiert und eingerichtet sein. Zwischen dem Router und dem Switch müssen alle verschiedenen VLANs in beide Richtungen übertragen werden können. Die Filterung passiert auf dem Router die Aufteilung zu den Anschlüssen erfolgt am Switch. Die Verbindung zwischen dem Switch und dem Router nennt man Trunk.

Der Anschluss zum Router wird als „Tagged/ Trunk“ Port konfiguriert. Alle VLANs – in diesem Fall 10, 20, 30, 40, 50 und 60, werden diesem Anschluss zugewiesen. Die VLAN IDs sind die „Tags“, Kennzeichnungen, die jedes VLAN Paket mitführt. Alle anderen Anschlüsse am Switch werden als „untagged“/ ungekennzeichnet konfiguriert und mit der entsprechenden VLAN ID markiert. Also der Switch Port für das WLAN wird mit der VLAN ID 50 bezeichnet.

WLAN

Hier gibt es zwei Möglichkeiten für VLANs. Durchschleifen des VLANs zum Endgerät. Somit wären aber alle WLAN Geräte im selben logischen Netz, oder im WLAN weitere VLANs aufspannen. Ich habe mich für die zweite Möglichkeit entschieden. Das erlaubt es mir kabelgebundene und kabellose Netzwerksegmente logisch zusammenzufassen. Die WLAN Access Points werden über ein eigenes Management LAN verwaltet zudem kein WLAN Client Zugang hat.

| SSID Name | VLAN ID | Sicherheit | Hide SSID |

| Home-LAN | 10 | WPA3 | No |

| Home-IoT | 30 | WPA2-PSK | Yes |

| WIFI MGMT | 50 | No broadcast | — |

| Home-Gast | 60 | WPA2-PSK | No |

WPA3 ist der derzeitig höchste Standard. Gast Benutzer und IoT Geräte müssen zumindest den WPA2 Standard erfüllen. Bei Passwörtern für das WLAN gelten die selben Anforderungen, wie bei allen anderen Passwörtern. Hohe Komplexität und Einzigartigkeit auf der einen Seite und auf der anderen Seite, wenn möglich sicher ablegen. Geräte aus dem Heimnetzwerk werden über Zertifikate authentifiziert und eine Autorisierung erfolgt über den jeweiligen Benutzerkontext. Das würde aber hier jetzt zu weit führen es genauer zu erklären.

Die IoT Geräte sind in ihrem eigenen Netzwerksegment. Dort sind sie auch noch eingeschränkt in der Form, dass die DNS Abfragen gefiltert werden und der Verkehr niedrig priorisiert ist.

Ergänzungen sind sicher noch möglich. Angedacht ist, ein eigenes Netzwerksegment mit Tunnel ins Büro zu erstellen. Oder auch ein eigenes Netzwerksegment für die Mobiltelefone zu erstellen, weil die eine zweite Verbindung über Mobilfunk haben.

Ergänzungen

Die Kürze des Dokuments täuscht sicher über den eigentlichen thematischen Umfang und die Erfahrungen, die ich mit diesem Thema gemacht habe, hinweg. Auch gerade jetzt wieder lerne ich dazu und reflektiere über die bestehende Infrastruktur. Was noch möglich wäre,

- IP Adressen auf MAC Adressen statisch binden. Damit kann der DHCP Dienst komplett deaktiviert werden. Ein Dienst weniger ist eine mögliche Schwachstelle weniger. Das schränkt aber die Benutzerfreundlichkeit massiv ein.

- Deaktivieren von WLAN Zusatzfunktionen (am Access Point), wie WPS, Bluetooth. Das sind die Türen für einfache Komprimittierungen.

- Alle Geräte und Dienste auf dem letzten Release Stand halten. In einem ersten Schritt suchen mögliche Angreifer nach Zielen, die Ihre Systeme nicht auf dem aktuellen Stand halten.

- Passwörter, so komplex und einzigartig wie möglich, sind immer noch ein sehr guter Schutz. Über Alternativen, wie password less authentication, Zero Trust werde ich mich später vielleicht äußern.

1 Gedanke zu „Home Office II – Cyber Security – Mach‘ dicht die Luken II“