Die digitale Anmeldung (vgl.: Authentifizierung) ist die Grundlage für die Abwicklung von elektronischen Vorgängen. Vorgänge für die eine Verbindlichkeit der handelnden Personen notwendig ist. Vor allem damit eine Handlung einer Seite eindeutig zugeordnet werden kann und von dieser nicht abgestritten werden kann. Zusätzlich ist es auch notwendig den Online Missbrauch fremder Identitäten möglichst zu unterbinden.

Was ist Authentifizierung?

Der Begriff Authentifizierung beschreibt einen elektronischen Prozess, Ablauf, der die elektronische Identifizierung einer natürlichen oder juristischen Person ermöglicht. Darüber hinaus kann die Authentifizierung auch die Herkunft und Integrität von Daten in elektronischer Form bestätigen, wie z. B. die Ausstellung eines digitalen Zertifikats, um die Echtheit einer Website zu bestätigen. Der allgemeine Zweck der Authentifizierung besteht darin, das Betrugspotenzial zu verringern, insbesondere im Falle einer Absicht einer Person, die ihre Identität falsch darstellt oder durch die unbefugte Verwendung der Anmeldeinformationen einer anderen Person.

Der Begriff Authentifizierung – Synonym für elektronische und/ oder digitale Authentifizierung – bezieht sich auf den Prozess, Vorgang, bei dem das Vertrauen in Benutzeridentitäten hergestellt und einem Informationssystem elektronisch präsentiert wird.

Der digitale Authentifizierungsprozess, -vorgang, stellt eine technische Herausforderung dar, da einzelne Personen oder Entitäten aus der Ferne über ein Netzwerk authentifiziert werden müssen.

Das Sicherheitsniveau hängt von der angewendeten Art der Authentifizierung, den verwendeten Authentifizierungsfaktoren sowie dem angewendeten Authentifizierungsprozess ab.

Dieser Artikel beschreibt diese relevanten Sicherheitsdimensionen in den folgenden Abschnitten.

Faktoren der Authentifizierung

Bei der Authentifizierung eines Online-Benutzers gibt es drei Kategorien von Faktoren, die verwendet werden können, um sicherzustellen, dass der Benutzer derjenige ist, für den er einen Anspruch erhebt. Diese Kategorien von Faktoren sind:

- Wissen – ein immaterieller Faktor über den nur der Benutzer im besten Fall verfügt, wie ein Passwort, ein PIN (vgl.: personal identification number), Antwort auf eine Sicherheitsfrage.

- Besitz – ein physischer Faktor, der sich im Eigentum des Benutzers befindet und die entsprechende Information enthält, wie Nummer auf einer Bankkarte, Soft- oder Hardware Token mit einem Einmalpasswort etc.

- Eigenschaft – dieser Faktor beschreibt ein eindeutiges körperliches Merkmal eines Benutzers, wie Fingerabdruck, oder seine Iris, oder seine Gesichtsform etc.

Arten von Authentifizierung

Die anschließende Kategorisierung listet die am häufigsten verwendeten Arten der Online Benutzerauthentifizierung auf, sortiert nach zunehmenden Sicherheitsstufen:

- Single Faktor/ Einfache Authentifizierung – Nur eine Komponente aus einer der drei Faktor Kategorien weiter oben wird verwendet, um die Identität einer Person zu authentifizieren. Die Erfahrung zeigt, dass ein einziger Faktor keinen ausreichenden Schutz vor böswilligem Eindringen und Missbrauch bietet. Sobald es sich also um finanziell oder persönlich relevante Transaktionen handelt, ist ein höheres Sicherheitsniveau vorzuziehen.

- Zwei Faktor Authentifizierung – oft auch als 2FA (vgl.: two factor authentication) bezeichnet, wird die Identität des Benutzers durch die Verwendung einer Kombination von zwei unabhängigen Komponenten aus zwei verschiedenen Kategorien von Faktoren bestätigt. Wenn sich ein Benutzer beispielsweise mit seinem Benutzernamen und Passwort bei seinem Online-Bankkonto angemeldet hat und eine Online Transaktion abschließen möchte, müsste er zusätzlich zu dem Wissensfaktor (Benutzername und Passwort), der für die Anmeldung verwendet wurde, einen weiteren Authentifizierungsfaktor eingeben. Der zusätzliche Faktor muss auch aus einer anderen Kategorie von Faktoren stammen als der Benutzername und das Passwort. Ein Online Banking Benutzer würde in der Regel einen Authentifizierungsmechanismus aus der Eigentumskategorie wie ein One Time Password (vgl.: OTP) Gerät oder ein Mobiltelefon verwenden, um ein OTP in einer Textnachricht zu erhalten. OTPs sind dynamische Passwörter, die nur einmal verwendet werden können und somit ein hohes Maß an Schutz vor einer Reihe von Angriffen bieten.

- Multi Faktor Authentifizierung – ist der Zwei Faktor Authentifizierung ähnlich, kann aber mehr als zwei Authentifizierungsfaktoren kombinieren, um die Sicherheit zu erhöhen, während Zwei Faktor Authentifizierung nur zwei verschiedene Faktoren aus immer den selben Kategorien verwendet.

- Starke Authentifizierung – Dieser Typ wird oft als Synonym für Multi Faktor Authentifizierung oder Zwei Faktor Authentifizierung verwendet. Im Gegensatz zur Multi Faktor Authentifizierung und Zwei Faktor Authentifizierung erfordert eine starke Authentifizierung jedoch verpflichtend einzigartige Faktoren oder die Verwendung digitaler Zertifikate, um den Benutzern ein höheres Maß an Sicherheit der Authentifizierung zu bieten. Wenn diese Kriterien erfüllt sind, sind Multi Faktor Authentifizierung und Zwei Faktor Authentifizierung in der Lage, eine starke Authentifizierung zu bieten.

Die Europäische Zentralbank (vgl.: EZB) definiert eine starke Kunden Authentifizierung als „ein Verfahren, das auf zwei oder mehr, der drei Faktoren der Authentifizierung, basiert, 1. Wissen, 2. Besitz und 3. Eigenschaft (eigentlich Inhärenz). Gemäß der Definition der EZB müssen die einzelnen Elemente, die für starke Authentifizierungs Faktoren ausgewählt werden, voneinander unabhängig sein und mindestens eines muss „nicht wiederverwendbar und nicht replizierbar (mit Ausnahme der Inhärenz) und nicht heimlich über das Internet gestohlen werden können“. Was bedeutet das? Unabhängigkeit ist relativ leicht zu verstehen – wenn eine Komponente mit der anderen verwandt ist, bedeutet Kompromittierung, dass alle Komponenten manipuliert werden. Die Nichtreplizierbarkeit bezeichnet den Aspekt der Zeit oder der Nutzung. Einmal verwendet, kann es nicht mehr verwendet werden. Ein Beispiel ist ein Einmalpasswort, das nur für kurze Zeit gültig ist (z. B. 30 Sekunden).

In den Vereinigten Staaten definiert das vom Ausschuss für nationale Sicherheitssysteme erstellte Glossar der National Information Assurance (vgl.: IA) eine starke Authentifizierung ähnlich und erfordert „mehrere Faktoren für die Authentifizierung und fortschrittliche Technologie, wie dynamische Passwörter oder digitale Zertifikate zur Überprüfung der Identität einer Entität“ (vgl.: multiple factors for authentication and advanced technology, such as dynamic passwords or digital certificates to verify an entity’s identity). Dynamische Passwörter beinhalten den Aspekt der Zeit. Abweichend von der Definition der EZB akzeptiert die IA auch kryptografische Mittel wie ein Public-Key-Zertifikat zur Mitauthentifizierung eines Benutzers.

Die EZB baut auf der EU Verordnung 910/2014 auf. In dieser EU Verordnung werden die elektronische Identifizierung und Vertrauensdienste für elektronische Transaktionen im Binnenmarkt festgelegt. Die Verordnung in deutscher Sprache ist hier zu finden.

Registrierung und Authentifizierung

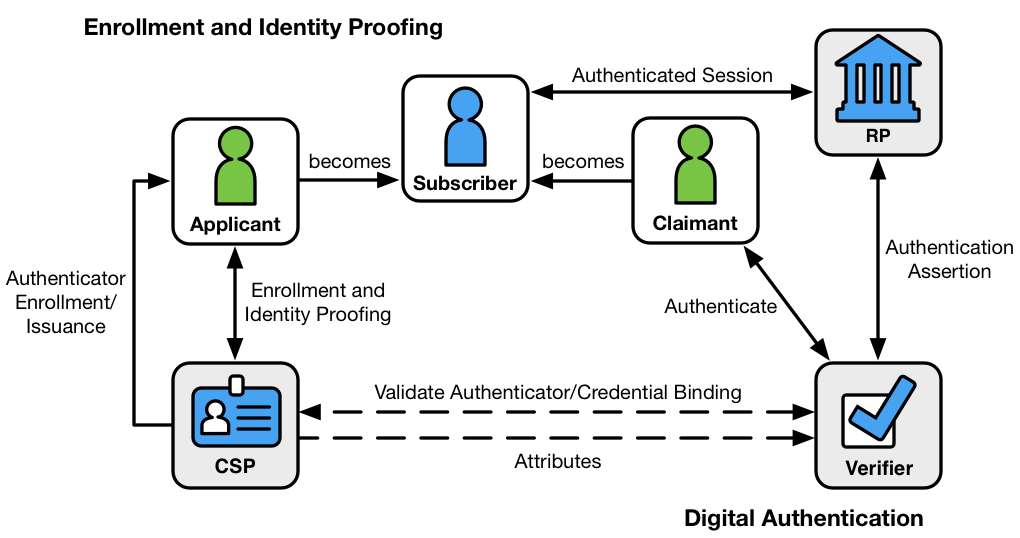

Das American National Institute of Standards and Technology (vgl.: NIST) hat ein generisches digitales Authentifizierungsmodell skizziert, das unabhängig von der geografischen Region oder dem Zuständigkeitsbereich als grundlegendes Erklärungsmodell für den Authentifizierungsprozess verwendet werden kann.

https://pages.nist.gov/800-63-3/sp800-63-3.html#sec4

Im NIST-Modell wendet sich eine Person (vgl.: Applicant – Antragsteller) an einen Credential Service Provider (vgl.: CSP) und leitet so den Anmeldeprozess ein. Sobald der CSP die Identität des Antragstellers erfolgreich nachgewiesen hat, wird er oder sie ein „Abonnent“, und ein Authentifikator (z. B. Token) sowie eine entsprechende Anmeldeinformationen, wie z.B. ein Benutzername, werden zwischen dem CSP und dem Antragsteller (der jetzt die Rolle des Abonnenten besitzt) eingerichtet.

Der CSP hat die Aufgabe, die Anmeldeinformationen einschließlich ihres Status und aller Anmeldedaten über die gesamte Lebensdauer der Anmeldeinformationen aufrechtzuerhalten. Der Abonnent muss den/die Authentifikator(en) warten im Sinn von aktuell halten. Dieser erste Teil des NIST-Referenzmodells wird in jedem Registrierungsprozess angewendet, bei dem eine nachfolgende Authentifizierung erforderlich ist, z. B. wenn ein Bankkonto erstellt wird oder wenn sich eine Person in einem E-Government-Prozess anmeldet.

Sobald der Antragsteller ein „Abonnent“ geworden ist, kann er Online-Transaktionen innerhalb einer authentifizierten Sitzung durchführen, die mit einer vertrauenden Partei durchgeführt wird. Bei einer solchen Transaktion hat die Person die Rolle eines Antragstellers inne und beweist einem Prüfer den Besitz eines oder mehrerer Authentifikatoren. Prüfer und vertrauende Partei können die gleichen oder alternativ zwei unabhängige Einheiten sein. Wenn der Prüfer und die vertrauende Partei getrennt sind, muss der Prüfer der vertrauenden Partei eine Zusicherung über den Abonnenten machen. Nach dieser Zusicherung kann die vertrauende Partei dann den Transaktionsprozess einleiten.

Im Folgenden veranschaulicht eine typische Zahlungssequenz diesen Referenzprozess:

Der Kontoinhaber („Abonnent) möchte eine Transaktion anstossen. Er oder sie muss zunächst durch einen oder mehrere Authentifikatoren nachweisen, dass er oder sie, der behauptet, der Kontoinhaber zu sein („Anspruchsteller“), tatsächlich die Person ist, die er vorgibt zu sein („Abonnent“). Die Validierung wird von einem „Verifizierer“ durchgeführt, der die Authentifikatoren beim „Qualifikationsdienstleister“ überprüft und nach der Validierung der Transaktionsabteilung der Bank (bescheidende Partei) eine Authentifizierung vorgibt. In vielen Banken können die Entitäten „Verifizierer“ und „Qualifikationsdienstleister“ durchaus Unternehmen innerhalb der Bank sein.

E-Government-Prozesse werden auf ähnliche Weise durchgeführt (z. B. die Beantragung eines Reisepasses). Aber in vielen Fällen sind die „Qualifikationsdienstleister“ externe Einheiten.

Wie bereits im Abschnitt über Authentifizierungsarten beschrieben, kann dieser generische Referenzprozess je nach den Anforderungen und Zuständigkeitsbereichen implementiert werden.

Schlussbemerkung

Die Last betrügerischer Transaktionen liegt bei Einzelpersonen, Unternehmen und Finanzinstituten mit Verlusten, die zu Kosten führen, die zusammen mit Kosten im Zusammenhang mit Identitätsdiebstahl an die Verbraucher weitergegeben werden. Die Authentifizierung ist ein Mittel, um Online-Transaktionen zusammen mit ihrem Absender oder Empfänger davor zu schützen, Opfer von Betrug zu werden.

Andere Konzepte wie das digitale Signieren können auch die (starke) Authentifizierung nutzen, um eine bessere Sicherheit, Datenintegrität und Nichtabstreitbarkeit für digitale Transaktionen zu erreichen.

Zwei Faktor Authentifizierung – Erklärung durch das BSI

https://www.bsi.bund.de/DE/Themen/Verbraucherinnen-und-Verbraucher/Informationen-und-Empfehlungen/Cyber-Sicherheitsempfehlungen/Accountschutz/Zwei-Faktor-Authentisierung/zwei-faktor-authentisierung_node.html