Es ist schon so einiges über das Thema Home Office und die Auswirkungen auf das Heimnetzwerk geschrieben worden. Hier möchte ich anschliessen und die Entwicklung über die Jahre beschreiben und zumindest einen Denkanstoss liefern. Einen Denkanstoss das eigene Heimnetzwerk in den Griff zu bekommen und zu wissen, was reinläuft und was rausgeht. Vor allem soll es einem potentiellen Angreifer schwerer gemacht werden einzudringen.

Als Praktiker kennen wir alle die gängige Art und Weise, wie von zu Hause aus gearbeitet wird.

- Verwendung des Büro Laptops, oder des eigenen PCs zum Arbeiten

- Verbindung ins Büro wird über ein VPN (vgl.: virtual private network) eingerichtet

- Collaboration Werkzeuge, wie MS Teams, Zoom, WhatsApp, MS SharePoint etc., werden verwendet, um Kontakt zu halten und Informationen auszutauschen.

So in etwa schaut der übliche Ablauf und Aufbau eines HomeOffice aus. Ganz offensichtlich besteht hier weder eine Trennung zwischen privaten Daten und Informationen auf der einen Seite und den Daten und Informationen, die zu der Organisation, dem Beruf, gehören. Dies möchte ich zum Anlass nehmen, um die tägliche Arbeit von zu Hause zu bewerkstelligen und aber auch sicherer zu gestalten bei der Verwendung von privaten Ressourcen.

Arbeitsgerät

Egal ob Standgerät, aka PC, oder Laptop, es gelten immer die selben Richtlinien, um ein Mindestmaß an Sicherheit einhalten zu können:

- Verfügt der Standbenutzer des Arbeitsgerätes über (lokale) Administrationsrechte? Diese Rechte benötigt der Standardbenutzer nicht.

- Ist die Firewall des Betriebsystems, oder eine gleichwertige, auf der Maschine aktiv? Welche Regel sind dafür aktiviert?

- Wenn es sich um ein Microsoft Betriebssystem handelt, welche Gruppenrichtlinien (vgl.: GPO) oder lokale Richtlinien sind aktiviert?

- Ist eine Anti-Virus Software installiert? Verfügt die Software über die letzten Signaturen, Updates etc.? Meldet die Software auch, sollte sie etwas finden?

- Wann wurde die letzten Updates und Patches für die Maschine eingespielt? Erfolgt das Update und Patching zentral, oder wie ist das auf der Maschine lokal definiert?

Heimnetzwerk

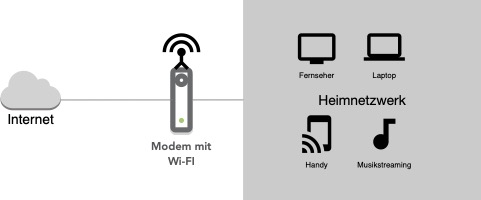

Die meisten Heimnetzwerke sehen dem schematischen Bild weiter unten sehr ähnlich, wenn sie nicht sogar ident sind. Internet Service Provider (vgl.: ISP) bieten nicht nur den Zugang, sondern soll auch dieser möglichst einfach gestaltet sein. So einfach, dass der Endbenutzer die Verbindung selber herstellen kann und kein Servicetechniker benötigt wird, der Kosten verursacht (zum Beispiel)

Sicherheit ist bei dieser Art von Installation erst später ins Spiel. Deswegen ist es vor allem wichtig die Seite zum öffentlichen Netzwerk, aka Internet, zumindest zu härten. Mein ISP beklebt seine Modems mit dem Namen des WLANs und dem Passwort für das WLAN und die Administrationskonsole. Ob und in wieweit das Modem vorab aktiviert ist kann ich nicht sagen. Es ist einfach einzurichten, aber ist das auch sicher? NEIN!

Absicherung

Eine paar Maßnahmen, wenn man die Alles-in-einem Lösung des ISPs beibehalten möchte, erhöhen das Sicherheitsniveau.

- Ändern sie das Standardpasswort für das Modem auf etwas einzigartiges, mit vielen verschiedenen Zeichen und legen sie es sicher ab. Zum Beispiel verwenden sie einen Passwortsafe, der auch meist ein Vorschlagfunktion für Passwörter hat.

- Ändern sie das Netzwerksegment ihres kabellosen und kabelgebundenen Netzwerkes. Standardnetzwerk Konfigurationen, wie 192.168.0.0/24, sind für einen möglichen Angreifer eine Zeitersparnis. Zeitersparnis gegenüber einer notwendigen Anpassung sind der Beweggrund, warum generell nur bei gezielten Angriffen dieser Aufwand getragen wird.

- Vergessen sie nicht den DHCP Dienst an den neuen IP Adressebereich anzupassen

- Verwenden sie einen sicheren DNS Dienst. DNS Verkehr wird meist ausser Acht gelassen beinhaltet aber wertvolle (Meta-)Informationen. Auch kann der DNS Dienst dazu verwendet werden Ihre Anfragen zu zensieren oder umzulenken. Cloudflared bietet seinen DNS Dienst unter 1.1.1.1 an. Cloudflared ist via SSL Verschlüsselung erreichbar – DNS over SSL (vgl.: DoS) Cloudflared filtert Malwareadressen und kann auch für andere Zwecke verwendet werden. Mehr zum Thema DNS können Sie hier nachlesen.

- Trennen sie Ihr Netzwerk in mehrere Netzwerke nach Funktion auf. Zum Beispiel ein Gastnetzwerk, ein Heimnetzwerk, ein IoT Netzwerk etc.

- Ändern sie das WLAN Passwort wie schon das Administrationspasswort.

- Trennen sie auch ihr WLAN Netzwerk wenn möglich in mehrere WLAN Netzwerke auf. Geräte, die sich nicht so unter Kontrolle haben, wie Spielkonsole, Google Alexa, Amazon Dash Button, Smart Home Beleuchtung usw., sollten in eigenes WLAN wandern.

- Wenn möglich spielen sie Updates zeitnahe am Modem ein, wenn sie können.

- Stellen sie sicher, dass die Administrationsoberfläche nicht von aussen erreichbar ist. Auch alle anderen Dienste, wie der Netzwerkspeicher, sollten wenn möglich nicht von aussen erreichbar sein. Werkzeuge zum Feststellen der IP Adresse und offene Anschlüsse finden sie zum Beispiel beim Heise Verlag.

Mit diesen Maßnahmen können sie ihr Home Office im ersten Schritt mal etwas sicherer machen. Im folgenden Artikel beschreibe ich, wie man das professioneller gestalten kann.