Allgemein

Dieser Beitrag beschäftigt sich mit Netzwerk Grundlagen und ist für ein allgemeines Publikum geschrieben. Alle behandelten Themen werden überblicksmäßig dargestellt und gehen nicht zu sehr ins Detail. Mehr als einen Anstoss soll dieser Beitrag auch nicht sein. Aber zumindest die Richtung, wohin die Reise gehen kann, soll damit möglich sein. Die vorgestellten Themen sind das Rüstzeug für den Umgang mit Sicherheit in der Informationstechnik. Rüstzeug, um ein Problem fachlich zuzuordnen und auch beschreiben zu können. Mit einer Beschreibung geht Hand in Hand auch die Eingrenzung von Suchbegriffen.

So ziemlich jede Anwendung im betrieblichen Umfeld ist auf ein Netzwerk und seine ordnungsgemäße Funktionalität angewiesen. Sei es der Menüplan der Kantine im Intranet, sei es für eine Abfrage des Customer Relation Management (vgl.: CRM) Portals, sei für das Ausdrucken von Etiketten, aber auch um unterwegs Nachrichten zu erhalten. Immer ist ein Netzwerk involviert. Mit ein Grund, warum nicht nur die IT Security sich grundsätzlich mit Netzwerken auskennen sollte. Zumindest jeder aus der IT sollte die Grundlagen beherrschen und verstehen.

Einteilung

Das OSI Schichten Modell veranschaulicht, wie Computer Systeme über ein Netzwerk miteinander kommunizieren. Heutige Webanwendungen, -dienste, vereinfachen vordergründig die sichtbare Kommunikation. Die Komplexität bleibt bestehen, wird aber durch Verallgemeinerung nicht auf den ersten Blick erkennbar. Für eine Fehlersuche vor allem ist aber ein tiefergehendes Verständnis notwendig. Das Verständnis der Zuordnung von dem Dienstmodell zum OSI Schichtmodell erleichtert die Ein- und Abgrenzung möglicher Fehler.

| Dienstmodell (TCP/IP Modell) | Protokolle und Dienste | OSI Schichtmodell |

| Anwendung | HTTP, FTP, Telnet, NTP, DHCP, Ping, SSH, VNC, SIP | Anwendung |

| Darstellung | ||

| Sitzung | ||

| Transport | TCP oder UDP | Transport |

| Netzwerk | IP, ARP, ICMP, IGMP | Netzwerk |

| Netzwerk Schnittstelle | Ethernet, Token Ring | Daten Verbindung |

| Physische Verbindung |

OSI Beschreibung

Im OSI Schichtmodell baut ein Stufe auf der jeweiligen Vorstufe auf – Stichwort: bottom up. Entsprechend die Beschreibung der einzelnen Schichten.

- Physische Schicht (physical layer): Die physische Schicht ist die Grundlage der Kommunikation und bezieht sich auf das Übertragungsmedium an sich. Das ist im Regelfall das Ethernet auf einer Kupferleitung, um Signale zu übertragen. Kann aber auch Glasfaser, Funk, Flaggen oder auch Rauchzeichen sein, um Signale überhaupt übermitteln zu können.

- Datenverbindungs Schicht (data link layer): Die Datenverbindung wird benötigt, um den Kommunikationspartner eindeutig zu identifizieren, Verbindung(saufbau) auf mögliche Fehler, Flusskontrolle und Fehler, zu prüfen und die Methode zu vereinbaren mit der kommuniziert wird. Das ist im konkreten Fall die Media Access Control (MAC) Adresse zur eindeutigen Identifikation des Kommunikationsteilnehmers und die Logical Link Control für das verwendete Transport Protokoll. Fluss- und Fehlerkontrolle kann stattfinden, wird aber meist nicht auf dieser Schicht gemacht. NetBIOS macht es zum Beispiel, die meisten anderen erst auf der Schicht der Anwendung. Vor allem ist aber LLC dazu da verschiede Kommunikationsarten über eine physische Verbindung abzubilden.

- Netzwerk Schicht (network layer): In dieser Schicht wird festgelegt, wie die Information, in Pakete aufgeteilt, vom Absender zum Empfänger geleitet wird. Es gibt eine Vielzahl von autonomen Netzen, die miteinander verbunden sind. Autonom bezieht sich auf die Verwaltung und die Infrastruktur. Diese autonomen Netze stellen das uns bekannte Internet dar.

- Transportschicht (transport layer): In der Transportschicht wird die Flusskontrolle und Fehlerkorrektur für gesendete, oder empfangene Daten vorgenommen. Das betrifft Pakete, die mittels TCP transportiert werden. Damit ist sichergestellt, dass alle Pakete in der Reihenfolge ankommen, wie sie gesendet werden. TCP ist ein sogenanntes verbindungsorientiertes Protokoll. Für Pakete, die vor allem schnell geliefert werden sollen und bei denen die Anwendung nicht jedes Paket braucht, kommt UDP zum Einsatz. Videoübertragung und Namensauflösung sind hier vor allem die Anwendungsgebiete.

- Sitzungsschicht (session layer): Diese Schicht kümmert sich um den Verbindungskontext. Das heisst, zwischen dem Aufbau einer Verbindung und deren Beendigung wird der Kommunikationskanal offen gehalten.

- Darstellungsschicht (presentation layer): Diese Schicht ist zuständig, wie die Kommunikationsdaten aufbereitet werden müssen. Wie sie behandelt werden müssen, bevor sie gesendet werden, oder nachdem sie empfangen wurden. Am Ende des Kommunikationskanals kommen die Daten zum Beispiel komprimiert und verschlüsselt an. Diese Art von Daten müssen dann in eine lesbare Form gebracht werden. Genau umgekehrt, wenn die Daten versendet werden sollen.

- Anwendungsschicht (application layer): Die oberste Schicht des OSI Schichtmodells beschreibt die Schnittstelle zwischen Computersystem und dem Benutzer. Konkret ist das der Webbrowser, der Emailliert, das Schreibprogramm.

Protokolle

In jeder oben beschriebenen Schicht gibt es ein oder mehrere mögliche Protokolle, die zur Anwendung kommen können. Jedes Protokoll ist auf einen speziellen Zweck ausgerichtet. Damit Protokolle allgemein verwendet werden können gibt es Richtlinien. Einige sind,

- 802.xx: Vom Institute of Electrical and Electronics Engineers (vgl.: IEEE) entworfene Richtlinie für kabelgebundene und -lose Kommunikation

- Internet Protokoll Version 4 (vgl.: IPv4): Adressierungsschema des Internet Protokoll Version vier mit einer Länge von 32 Bit. Dabei wird die Information in vier Oktetten aufgeteilt. Ein Oktett bietet 2^8 Möglichkeiten – das sind 256. Vier Oktette 2^(8+8+8+8), somit 2^32, ergibt knapp ~ 4,3 Milliarden verschiedene Adressmöglichkeiten.

- Internet Protokoll Version 6 (vgl.: IPv6): Nachfolger des IPv4 Protokolls, um vor allem freie und öffentliche Adressen zur Verfügung zu haben. Eine IPv6 Adresse hat eine Länge von 128 Bit. Zur besseren Lesbarkeit werden die 128 Bit in 8 mal 16 Bit aufgespalten. 2^(4+4+4+4)*2^(4+4+4+4)=2^32 möglicher Adressraum. Die ersten vier Hexadezimalzahlen (vgl.: 2^4) einer IPv6 Adresse beinhalten Informationen zum Netzwerk inklusive möglichen Subnetz und die zweiten vier Hexadezimalzahlen bezeichnen die Netzwerkschnittstelle. Damit sind nicht nur neue Adressen für Schnittstellen verfügbar, sondern auch eine Segmentierung kann schon hier stattfinden.

- Transmission Control Protocol (vgl.: TCP): Verbindungsorientiertes Protokoll zwischen Sender und Empfänger mit Fluss- und Fehlerkontrolle. Alle Pakete werden in einer festgelegten Reihenfolge übertragen und empfange.

- User Datagram Protocol (vgl.: UDP): Verbindungsloses Protokoll, dass vor allem im Bereich von Echtzeitdatenübertragung zu Anwendung kommt. Die Reihenfolge der Pakete kann variieren und wird auch nicht geprüft.

- Transport Layer Security (vgl.: TLS): Mittels Verschlüsselung wird die Integrität der Information auf der Sitzung Schicht sichergestellt. Das verdeutlicht, dass TLS nicht alleine die Integrität von Information sicherstellen kann. TLS kümmert sich nicht um die Darstellung und Anwendung Schicht.

- Domain Name System (vgl.: DNS): Dient als Adressbuch im Internet. Bekannte Namen werden unbekannten IP Adressen zugeordnet. Mehr dazu in diesem Artikel.

- Dynamic Host Configuration Protocol (vgl.: DHCP): Erleichterung für den Client, diesem wird automatisiert eine eigene Adresse und sonstige Informationen zugewiesen. Es bedarf keines Benutzereingriffes.

Bekannte Anschlüsse/ Ports

Ein weitere Übereinkunft ist, dass bekannte Dienste immer auf dem selben Anschluss – aka Port – zur Verfügung stehen. Hier eine Liste der gängigen Dienste.

- 20 – File Transfer Protocol (vgl.: FTP) Data Transfer

- 21 – File Transfer Protocol (vgl.: FTP) Command Control

- 22 – Secure Shell (vgl.: SSH)

- 23 – Telnet

- 25 – Simple Mail Transfer Protocol (vgl.: SMTP)

- 53 – Domain Name System (vgl.: DNS)

- 80 – Hypertext Transfer Protocol (vgl.: HTTP)

- 88 – Kerberos

- 110 – Post Office Protocol (vgl.: POP3)

- 123 – Network Time Protocol (vgl.: NTP)

- 139 – Network Basic Input Output System (vgl.: NetBIOS)

- 161 – Simple Network Management Protocol (vgl.: SNMP)

- 389 – Lightweight Directory Access Protocol (vgl.: LDAP)

- 443 – Hyper Text Transfer Protocol Secure (vgl.: HTTPS)

- 445 – Server Message Blocks (vgl.: SMB) over IP

- 1352 – Lotus Notes

- 3389 – Remote Desktop Protocol (vgl.: RDP)

Verbindungsaufbau

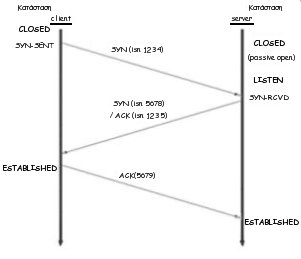

Wie wirkt das nun alles zusammen? Das normale Zusammenspiel findet in der Form einer Client-Server Kommunikation statt. Der Client beginnt damit, dass er einen Dienst vom Server angefordert. Den angeforderten Dienst kennt der Client in der Form, dass er weiss, welchen Anschluss (vgl.: Port) er am Server ansprechen muss. Auf diesem Anschluss am Server wartet der benötigte Dienst. Damit er den Server aber überhaupt erreicht, braucht er dessen IP Adresse. Diese bekommt er vom Domain Name Service (vgl.: DNS) geliefert. Bei der Anfrage vom Client zum Server kommt es zu einer dreistufigen Übertragungsvereinbarung – aka Three-way handshake. Die unten stehende Grafik stellt den Verbindungsaufbau dar, wie er beim Protokoll TCP umgesetzt ist.

Die Schritte des Verbindungsaufbaus sind:

- Client sendet ein SYN Paket an den Server. SYN ist die Abkürzung für synchronize. Mit diesem Paket fordert der Client den Server auf den Startwert für die Paketnummerierung zu akzeptieren. Die Zähler für die Paketnummerierung bei Sender und Empfänger werden synchronisiert.

- Der Server antwortet mit einem SYN/ACK Packet. Das ist die Abkürzung von synchronize/ acknowledge. Der Server teilt dem Client seine Startnummer für die Paketnummerierung mit und bestätigt die Startnummer für Pakete, die von Clientseite kommen.

- In einem letzten Schritt antwortet der Client mit einem ACK Paket und bestätigt den Startpunkt für Paketnummerierung durch den Server.

Nach dem dritten Schritt ist die Verbindung aufgebaut. Aber diesem Zeitpunkt können Nutzdaten über diese Verbindung übertragen werden.