So schützen Sie sich vor Social Engineering Angriffen, wie Phishing.

Eine stetig wachsende Bedrohung ist sogenannter „Social Engineering Scam“. Es werden die sozialen Bedürfnisse als Grundlage für Betrügereien herangezogen. Vor allem, weil es offensichtlich wesentlich einfacher ist Menschen, Individuen, hinters Licht zu führen, als Infrastruktur und ihre Abwehrmechanismen zu umgehen. Eine herausragende Stellung, als Angriffsziel, haben Software Entwickler inne, weil sie einen zusätzlichen Hebel darstellen. Der Hebel ist der Zugang und die mögliche Veränderung von Funktionen und Quellcode einer Anwendung, die von mehreren Anwendern benutzt wird. Das darf aber nicht als Entwarnung für alle anderen Benutzer missverstanden werden..

Ratschlag eins:

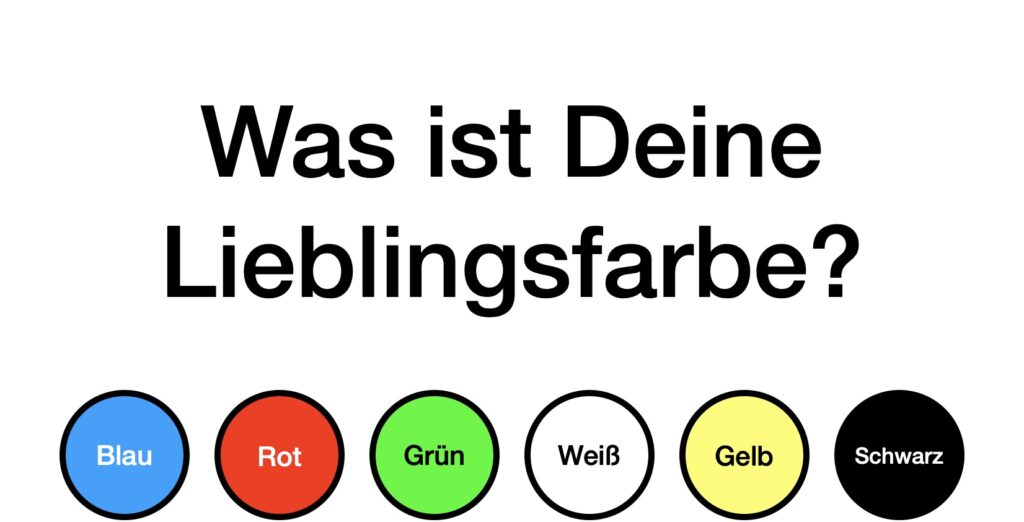

Seien sie nicht nur vorsichtig, was sie auf sozialen Medien teilen, sondern vermeiden sie es einfach. Spiele, wie die Frage nach der Lieblingsfarbe, oder nach dem ersten Haustier, oder Generatoren von Phantasienamen, die die Straße, in der man aufgewachsen ist, zum Beispiel abfragen, sind solche vermeidbaren Fallen. Wenn sie nun denken, dass das Beantworten von solchen Fragen bedenklich ist, dann haben sie Recht. Sie geben mit den Antworten wahrscheinlich einem unbekannten Dritten die Möglichkeit erfolgreich ihr Passwort zurückzusetzen – denken sie nur an die Kontrollfragen bei der Kontoeinrichtung…

In Zeiten, in denen so ziemlich jeder eine Online Identität hat, wird es noch einfacher. Der Benutzernamen auf Twitter ist in der Regel ein Klartextname, der aktuelle Arbeitgeber ist aus dem Online Lebenslauf ersichtlich. Mit diesen Grunddaten kann ein möglicher Angreifer schon die Email Adresse vom Arbeitsplatz erraten. Wenn man jetzt noch Antworten auf belanglos erscheinende Quizzes auf Facebook und Konsorten gibt, dann hat es ein potentieller Angreifer nicht mehr sonderlich schwer.

Eine Möglichkeit besteht für einen böswilligen Benutzer über ein (Selbstservice) Web Portal ein Rücksetzen des Passworts zu beantragen. Das ist aber erstens meist nicht vorhanden und zweitens vor allem nicht nötig. Ein Großteil der Benutzer verwendet persönliche Informationen für die Erstellung eines Passworts. Dazu gibt es Untersuchungen, wie zum Beispiel von CSO, die einen Wert von 79% festgestellt haben. Der Wert ist aus dem Jahr 2010, aber es hat sich nicht viel verändert und der Wert wird vor allem noch höher sein. Der Wert basiert nämlich auf Aussagen von Benutzern, die das zugegeben haben.

Seit etwa 2015 gibt es CUPP (vgl.: Common User Password Profiler), ein Python Programm, dass es ermöglicht Passwort und Benutzer Kombinationen zu testen. Getestet wird zum Beispiel gegen ein Wörterbuch, dass die Standard-, Initialpasswörter, eines Unternehmens beinhaltet, aber auch Passwortkombinationen, die aus dem Benutzerkontext automatisiert geschaffen werden. Fremde Wörterbücher, zum Beispiel von kompromittierten Passwörter, können ebenfalls eingebunden werden. Besonders die Funktion Passwörter aus dem User Kontext zu kreieren funktioniert erschreckend gut und treffsicher. Verwendung findet diese Art von Software leider nicht nur bei regulären Audits. Der Schluss ist offensichtlich – Vorsicht, was Sie online zugänglich machen!

Ratschlag zwei:

Benutzen Sie Multi Faktor Authentifizierung (vgl.: MFA) und als Entwickler, integrieren Sie MFA in die Anwendung. Zwei Faktor Authentifizierung (vgl.: 2FA), als die häufigste Art von MFA, ist sicher nicht perfekt, aber nahe dran. Welche Risiken, Angriffsmöglichkeiten, 2FA bietet, beleuchtet dieser Artikel. In diesem Zusammenhang möchte ich anmerken, dass eine 2FA unter Verwendung von SMS als zweiten Kommunikationskanal nicht mehr der Regelfall ist, viele Benutzer aber weiterhin denken, dass dem so ist.

Rahmenwerke zu Vorgehensweisen für die Umsetzung von MFA gibt es einige. Vielversprechend ist vor allem WebAuthn und CTAP der FIDO(2) Allianz. Eine Standardisierung von Authentifizierungmechanismen, Schnittstellen und Protokollen von Webdienstanbietern und Browserherstellern im Rahmen der FIDO2 Allianz. Das Ziel auf lange Sicht, dass Passworteingaben durch den Benutzer durch andere, sichere Mechanismen, abgelöst werden.

Ratschlag drei:

Lassen Sie sich nicht „fischen“ – einfangen

Fast immer wird Malware, Ransomeware, Schadsoftware im allgemeinen, über den Kommunikationskanal Mail ausgeliefert. Es gibt auch noch andere Arten, wie der Empfänger erreicht werden kann, aber im Ergebnis verfolgen alle Arten das selbe Ziel.

Spearphising:

Ist das gezielte Ansprechen einer vorher sorgsam ausgewählten Person, um sie zu einer unbedachten Handlung zu verleiten. Die Konsequenz ist die Kompromittierung der Systemintegrität. In den Anfängen waren solche Mails meist an dem schlechten, radebrechten, Deutsch, und fehlender Sachkenntnis, leicht zu erkennen. Heutzutage wird zwar in der Masse nicht mit einem Speer, sondern eher mit Dynamit, gefischt, aber vor allem ist der Inhalt und die Gestaltung der Nachricht individualisiert, quasi konfektioniert, auf die Umgebung und das Wesen des Empfängers hin. Daten dafür liefern wir alle selbst über soziale Medien frei Haus.

In Organisationen gibt es entsprechend meist Richtlinien mit folgendem Inhalt:

- War dieses Mail von dieser Personzu erwarten?

- Habe ich mit dieser Person vorher über dieses Thema überhaupt gesprochen?

- Ist wirklich diese Dringlichkeit gegeben, welche Fristen liegen vor?

- Wird von mir eine Handlung, Entscheidung, gefordert – im eigenen/ außerhalb des eigenen Entscheidungsbereichs?

- Kann die Authentizität über einen anderen Kanal bestätigt werden? (Ein Anruf zum Beispiel)

- Absenderadresse/ Empfängeradresse kontrollieren. Es gibt einige Spielarten mit denen Authentizität vorgetäuscht wird. Ein vertrauter Name wird zwar angeführt, aber die eigentliche Adresse wird aus dem sichtbaren Bereich der Empfängerleiste rausgeschoben. Ähnliche Domain Namen werden verwendet, wie l statt i, rn statt m uvm.

Gefälschte Webseite/ Gefälschter Dienst (Impersonanting Service):

Bei dieser Art wird in betrügerischer Absicht eine andere Identität der aufgerufenen Webseite, des verwendeten Webdienstes, vorgegeben. Vor allem Loginseiten von Webdiensten, wie Google, Gmail, Facebook und Dropbox sind davon meist betroffen, wie auch authentisch wirkende Kopien von Online Banking Seiten und Handelsplattformen. Social Engineering Toolkit (vgl.: SET) hat zum Beispiel Gmail und Facebook Login von Haus aus dabei. Meist bekommt der als Opfer ausgewählte Benutzer eine Mail mit einem Hinweis. Der Hinweis kann sein, dass zum Beispiel neue Dokumente in seiner Dropbox, OneDrive, iCloud, etc. verfügbar sind. Auf den ersten Blick sind offizielle Logos, Adressen, Bezeichnungen ersichtlich, aber der eigentlich Link ist verschleiert und verweist nicht auf den Dienst, sondern zu dem Phisher.

SMS Phishing (vgl.: Smishing):

Ähnlich wie bei einem regulären Mail, wird hier über SMS versucht den Benutzer zu motivieren einen Link anzuklicken, persönliche Information preiszugeben, oder ähnliches zu machen. Diese Art ist schwer zu filtern, da SMS meist nicht innerhalb einer überwachten Zone durch die organisationseigene Firewall sind.

Telefon Phishing (vgl.: Vishing/ Voice Phishing):

Ähnlich wie bei einem regulären Mail, wird hier aber ein Anruf getätigt. Hinzukommt, dass die angezeigte Rufnummer verändert sein kann, um den Anschein eines bekannten Kommunikationspartners zu erwecken. Das ist zum Beispiel mit Apple passiert – der Betrüger hat als Anrufer die ID „Apple Inc“ verwendet und das Apple Logo eingeblendet. Es handelte sich aber nicht um einen Anruf von der Firma Apple. Auch hier gilt:

- Ruhe bewahren und nicht unter Druck setzen lassen. Legen Sie auf und rufen sie zurück.

- Haben Sie den Anruf erwartet?

- Handelt es sich wirklich um eine wichtige Angelegenheit? Was wird von Ihnen verlangt?

- Fragt der Anrufer nach persönlichen, personenbezogenen, Informationen?

Sozial Phishing (vgl.: Socialishing):

Bereits weiter oben erwähnt. Das Abfragen und Sammeln von Informationen aus sozialen Medien, um das möglichen Opfer, zu klassifizieren. Erweiterbar ist ein Sozial Phishing um Komponenten, wie

- LinkedIn/ Xing Kontakt Kompromittierung: Über einen kompromittierten Kontakt auf einer dieser Plattformen wird eine ungerechtfertigte Vertrauensstellung erreicht, die es einem möglichen Angreifer die Chance und den Hebel bietet über einen kompromittierten Kontakt alle dessen verbundene Kontakte auszuspähen.

- Bloss Stellung: über ein kompromittiertes Konto wird ein Link zu einem Video versendet, das laut dem Absender den Empfänger bei Handlungen zeigt, die ihn bloss stellen, lächerlich machen. Der angeführte Link führt dann zu einer Login Seite, wie Facebook, um Benutzernamen und Passwort abzugreifen. Die Login Seite ist eine gefälschte in diesem Fall.

- Ankirren, ködern (vgl.: Baiting): In dem Fall klinkt sich der Betrüger in eine Kommunikation in einem öffentlichen Forum als offizieller Teilnehmer. Dabei benutzt er Namen, Logo, Claim, etc. des ursprünglichen Kommunikationspartners. Wird gerne in Support Foren gemacht. Ziel ist es den Benutzer dazu zu bringen einem schadhaften Link zu folgen.

Das Internet ist ein Medium ohne Vertrauen. Phising und seine Abarten setzen darauf Vertrauensvorschuss auszunutzen. Also seinen sie auf der Hut! Es geht 😉